Cybersécurité et Menaces Émergentes

Parce que la sécurité absolue n'existe pas, ma veille informatique vise a exploré les failles émergentes et les cyberattaques majeures, pour mieux protéger nos infrastructures critiques.

CyberAttaques

Voici 8 cyberattaques parmi les plus connues

Ransomware

DDoS

Man In The Middle

Spams

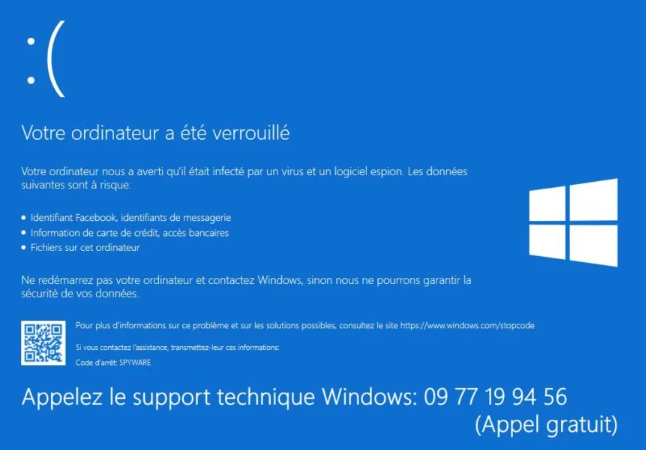

Arnaque au faux

support technique

Attaques à l'API

Piratage de compte

Pishing

Quelques chiffres clés

En 2024, 348 000 atteintes numériques ont été enregistrées, soit une augmentation de + 74 % enregistrée en 5 ans, voici la répartition de ces attaques.

Attaques aux biens

65 %

ATTAQUES AUX PERSONNES

29,7 %

attaques sur les institutions de l’ordre public

4,9 %

ATTAQUES spécifiques aux législations et réglementations numériques.

0,4 %

Un extrait des articles consultés

Afin d’illustrer mes recherches sur les différentes attaques, voici une sélection

d’articles varié et intéressant.

L’affaire Collins Aerospace

Aéroports de Berlin, Bruxelles et Heathrow ont dû annuler plusieurs dizaines de vols en raison d’une attaque par rançongiciel.

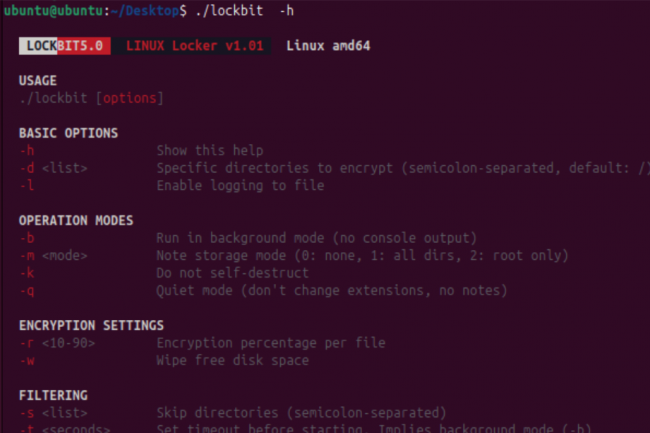

Lockbit 5.0

Une dernière variante du rançongiciel LockBit cible les environnements Windows, Linux et de virtualisation ESXi.

Réseau Interministériel de l’État

Attaque d’une « ampleur inédite » des services de l’État. Une attaque dites DDOS, technique classique mais d’une intensité inédite.

Comment l'IA a redessiné la cyber

En quelques mois à peine, l'IA a bouleversé les contours de la cybersécurité. Présente partout, elle donne des superpouvoirs aux attaquants et ouvre de nouvelles brèches dans les SI les mieux protégés.

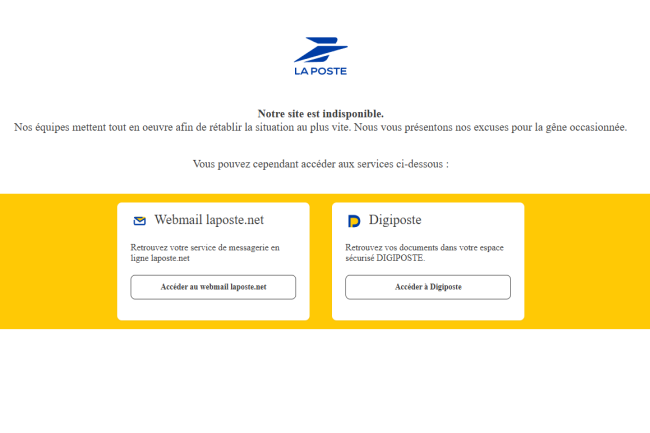

La Banque Postale indisponible

Des clients de la Banque Postale se retrouvent bloqués hors de leurs comptes. La Poste évoque un incident en cours, sur fond d’attaque DDoS.

FREE sanctionné par la CNIL

La CNIL frappe fort contre FREE et FREE Mobile après une cyberattaque majeure, révélant des failles graves de sécurité et de gouvernance des données personnelles de millions d’abonnés.

Le piratage légal

Cette opération de captation de données montre que le piratage légal (lawful hacking) existe, et que le fait d'infiltrer des systèmes informatique n'est pas uniquement à but néfaste.

Contexte

Jusqu’en février 2024, LockBit était considéré comme le groupe de rançongiciels le plus prolifique au monde. Fonctionnant sur un modèle de "Ransomware-as-a-Service" (RaaS), il a frappé des milliers de victimes, incluant des hôpitaux, des mairies et des entreprises stratégiques en France et à l'international.

L'opération de riposte

Sous l'égide d'Europol et d'Eurojust, une coalition internationale de 10 pays, dont la France avec l'Unité nationale cyber (UNC) de la Gendarmerie Nationale ont mené l'opération "Cronos". L'objectif n'était pas seulement d'arrêter des individus, mais de détruire totalement l'infrastructure technique du groupe.

Une investigations menées par les gendarmes de l'Unité nationale cyber.

L'opération internationale Cronos a permis le démantèlement de LockBit, leader mondial du rançongiciel, en neutralisant ses serveurs et en récupérant plus de 1 000 clés de déchiffrement.

Comment se protéger

Avec toutes ces attaques différentes, un système doit être protégé de manière optimal, l'entreprise doit avoir une politique centré sur la sensibilisation et la formation de ses utilisateurs.

Un système sécurisé

Le MFA, une politique de droits d'accès "Moindre privilège", une politique de filtrage rigoureuse, un réseaux segmenté pour isoler les postes à risques et les serveurs importants, le principe "Zero Trust".

Une sauvegarde immuable

Le système des 3 sauvegardes : 2 solutions comme un cloud et un NAS, ainsi qu'une sauvegarde totalement déconnecté du réseau comme un disque dur par exemple. Des systèmes de sauvegardes automatique.

Un risque humain réduit

Faire des sensibilisations contre les attaques connues comme le phising, proposer des formations rapide pour une utilisation sécurisé de leurs outils, établir un protocole de réaction au hack connu de tous.

Un plan de réaction

Créer un protocole à respecter en cas d'attaques avec des étapes à réaliser au plus vite tel que : isoler la machine compromises par Air-Gap, prévenir les institutions capable d'aider comme la CNIL ou cybermalveillance.gouv, trouver la sources du problème etc..